Canonical今天为所有支持的Ubuntu LTS版本发布了新的Linux内核安全更新,以解决各种安全研究人员发现的多达16个漏洞。

新的Linux内核安全更新是在之前的内核更新(修补了最近披露的Wi-Fi驱动堆栈漏洞)之后一个月左右,仅适用于所有支持的Ubuntu LTS(长期支持)版本,包括Ubuntu 22.04 LTS(Jammy Jellyfish)、Ubuntu 20.04 LTS(Focal Fossa)和Ubuntu 18.04 LTS(Bionic Beaver)。

在这个新的Linux内核更新中,总共修复了16个漏洞,包括所有支持的Ubuntu版本共有的5个漏洞。这些漏洞包括:CVE-2022-2978,孙浩和徐嘉诚在NILFS文件系统实现中发现的 “免费使用后 “漏洞,可能允许本地攻击者崩溃系统或执行任意代码;CVE-2022-3028。CVE-2022-3635,一个由Abhishek Shah在PF_KEYv2实现中发现的竞赛条件,可能允许本地攻击者暴露敏感信息(内核内存)或崩溃系统,以及CVE-2022-3635,一个在IDT 77252 ATM PCI设备驱动程序中发现的使用后自由漏洞,可能允许本地攻击者崩溃系统或执行任意代码。

CVE-2022-20422也是如此,在AArch64(ARM64)系统上的Linux内核指令仿真器中发现的一个竞赛条件,可能允许本地攻击者导致拒绝服务(系统崩溃),以及CVE-2022-40768,莫兴元和陈耿佳在Promise SuperTrak EX存储控制器驱动程序中发现的一个缺陷,可能允许本地攻击者暴露敏感信息(内核内存)。

仅适用于运行Linux内核5.15 LTS的Ubuntu 22.04 LTS和Ubuntu 20.04 LTS系统,以及运行Linux内核5.4 LTS,新的Ubuntu内核安全更新还修复了CVE-2022-3625,这是一个在Netlink设备接口实现中发现的缺陷,它可能导致一些网络设备驱动程序的使用后自由漏洞,允许对网络设备有管理权限的本地攻击者造成拒绝服务(系统崩溃)或可能执行任意代码。

另外两个缺陷是针对Ubuntu 22.04 LTS和Ubuntu 20.04 LTS系统运行Linux内核5.15 LTS,即CVE-2022-2905,一个由Hsin-Wei Hung在BPF子系统和x86 JIT编译器中发现的越界读取漏洞,这可能允许本地攻击者通过导致拒绝服务或暴露敏感信息(内核内存)来崩溃系统,以及CVE-2022-39190,一个由Gwangun Jung在netfilter子系统中发现的缺陷,可能允许本地攻击者造成拒绝服务(系统崩溃)。

仅针对运行Linux内核5.4 LTS的Ubuntu 20.04 LTS和Ubuntu 18.04 LTS系统,以及运行Linux内核4.15的Ubuntu 18.04 LTS和Ubuntu 16.04 ESM系统,新的内核更新还解决了CVE-2022-2153,一个在KVM实现中发现的安全问题,可能允许本地攻击者使系统崩溃。

仅针对运行Linux内核5.4 LTS的Ubuntu 20.04 LTS和Ubuntu 18.04 LTS系统。4 LTS,该更新修复了CVE-2022-29901,这是一个由Johannes Wikner和Kaveh Razavi发现的缺陷,影响了一些Intel x86_64 CPU,使Linux内核对投机性分支目标注入攻击的保护不足,允许本地攻击者暴露敏感信息。以及CVE-2022-39188和CVE-2022-42703,Google Project Zero的Jann Horn在Linux内核解映射VMA时发现的两个缺陷,这可能允许本地攻击者造成拒绝服务(系统崩溃)或执行任意代码。

CVE-2022-41222也是如此,它是在内存地址空间核算实现中发现的一个竞赛条件,可能允许本地攻击者造成拒绝服务(系统崩溃)或执行任意代码,以及CVE-2022-42719,这是Sönke Huster在Wi-Fi驱动堆栈中发现的一个使用后的漏洞,可能允许物理上接近的攻击者造成拒绝服务(系统崩溃)或执行任意代码。

最后但并非最不重要的是,新的Ubuntu内核安全更新解决了CVE-2022-36879,这是一个在Netlink Transformation(XFRM)子系统中发现的缺陷,可能允许本地攻击者导致拒绝服务(系统崩溃)。这个缺陷只影响到运行Linux内核4.15的Ubuntu 18.04 LTS和Ubuntu 16.04 ESM系统的内核包。

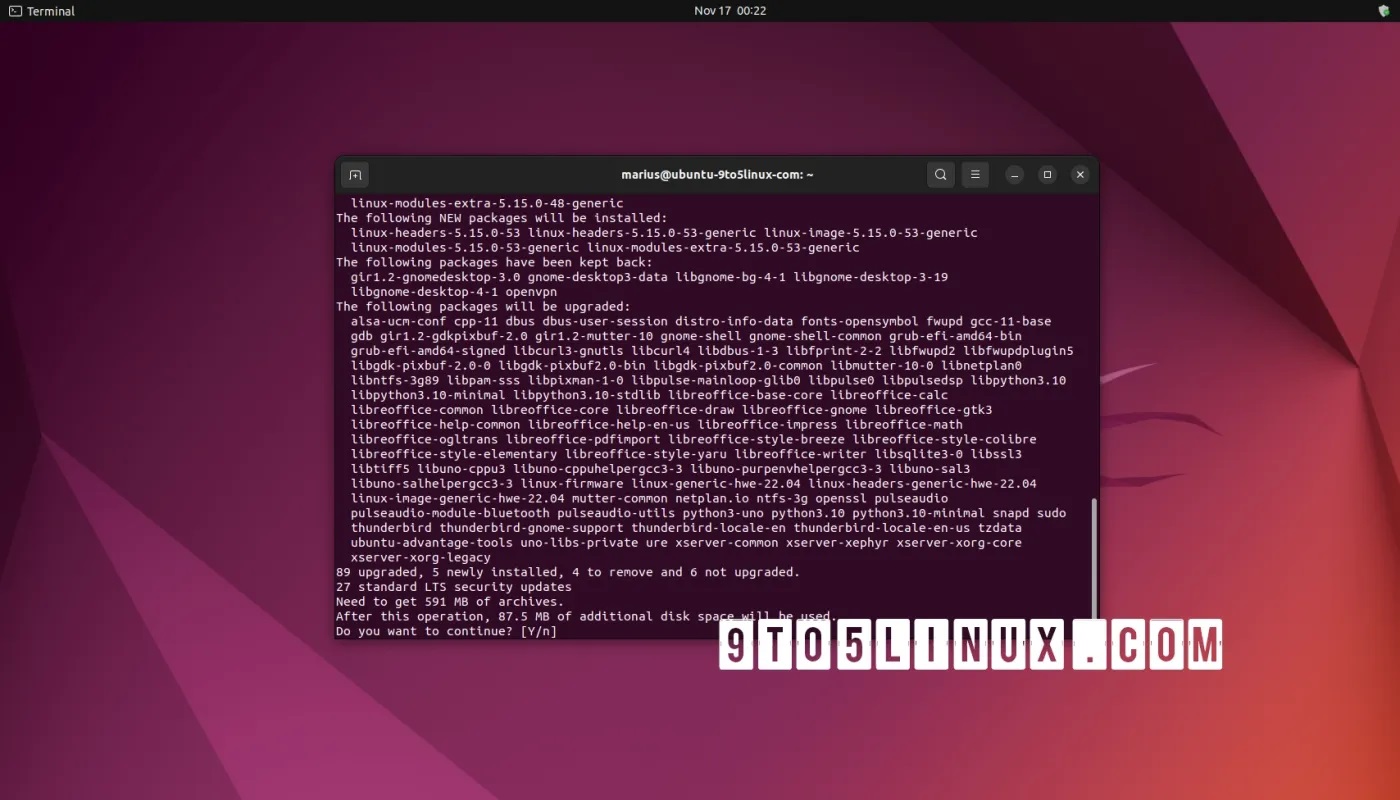

Canonical敦促所有Ubuntu LTS用户将他们的内核软件包更新到稳定软件库中的新版本,即针对Ubuntu 22.04 LTS系统的linux-image 5.15.0.53.53,linux-image – 5.15.0-53.59~20.04。1用于运行Linux内核5.15 LTS的Ubuntu 20.04 LTS系统,linux-image 5.4.0.132.132用于运行Linux内核5.4 LTS的Ubuntu 20.04 LTS系统,linux-image-hwe-18.04 5.4.0.132.148~18.04.109用于运行Linux 18.04 LTS系统。

转自 Canonical Releases New Ubuntu Linux Kernel Security Updates to Fix 16 Vulnerabilities – 9to5Linux

Linuxeden开源社区

Linuxeden开源社区