ZDNet 报道称,名叫 Buer 的恶意软件,已被攻击者通过 Rust 编程语言进行重写并卷土重来。在提升隐匿性的基础上,Buer 仍被攻击者用于感染目标设备,使之更易受到其它网络攻击。对于普通人来说,还请提防各种来路不明的钓鱼邮件,比如自称来自某家快递公司。

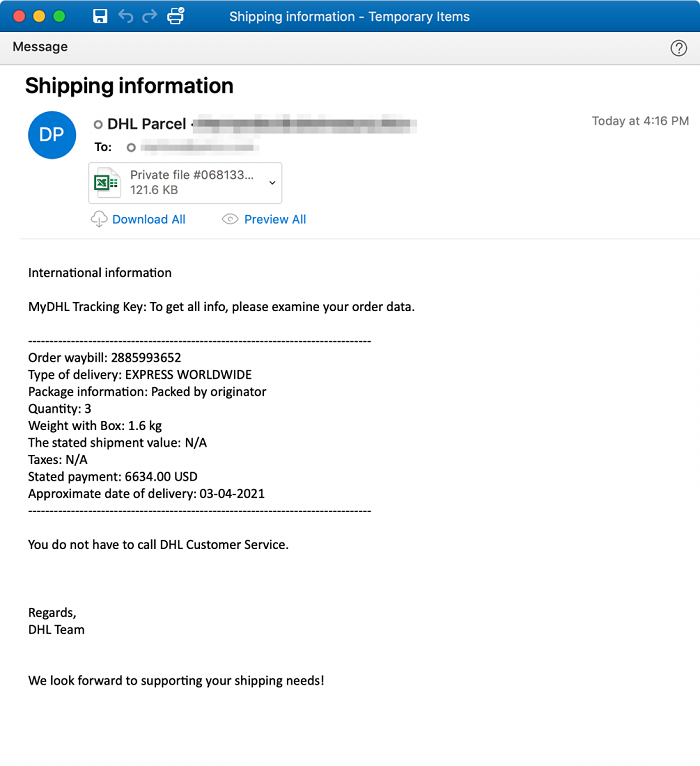

假冒 DHL 物流信息的电子邮件

据悉,Buer 恶意软件在 2019 年首次曝光,网络犯罪分子可利用它来培植自己的网络,或将访问权限转售给其它恶意软件活动参与者,比如勒索软件攻击。

现在,Proofpoint 网络安全研究人员又发现了 Buer 的新变种,可知其采用了与原始恶意软件完全不同的编程语言来重写。

虽然这种情况非常罕见,但在本次改造之后,Buer 的隐匿性已经得到了显著的增强,使之更难被 Windows 系统上的恶意攻击防御产品给发现。

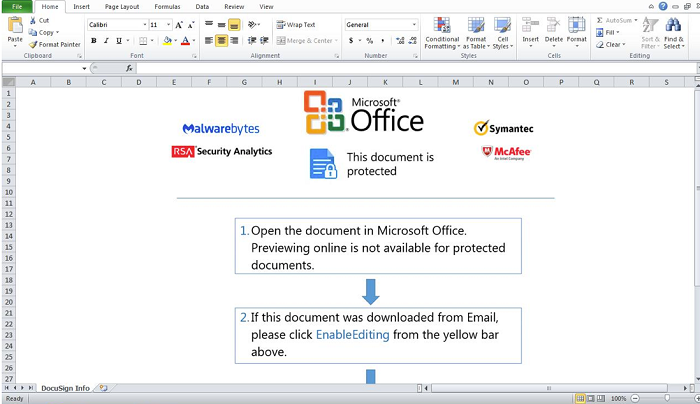

恶意 Excel 文件假装通过了多家安全软件品牌的检验

由于其已从 C 语言切换至 Rust,Proofpoint 研究人员决定将新变种命名为 RustyBuer 。

通常情况下,Rust 恶意软件是通过假装来自 DHL 快递公司的电子邮件形式来欺骗传播的(诱骗用户下载 Word 或 Excel 格式的 MS Office 文档)。

钓鱼邮件中包含的所谓交付信息,明显是网络犯罪分子所伪造的。但由于民众在 COVID-19 大流行期间于线上订购了更多物品,假冒快递公司的通知邮件还是很容易让人上当。

Rust 依赖关系示例

邮件发送者会忽悠用户启用宏操作(启用文档编辑功能),以允许恶意软件的运行。但在上当之后,用户只会将 RustyBuer 播种到系统中,从而为黑客预留了网络攻击的后门,比如散发勒索软件。

Proofpoint 指出,新版恶意软件表明 Beur 只做正正在努力让自己的产品发挥更大的作用。通过在地下论坛打广告,还可吸引其它恶意攻击者对受感染的机器进行利用。

考虑到恶意软件的功能越来越强、变种越来越多、隐匿性越来越高,Proofpoint 也只能建议组织机构为不需要 MS Office 产品的用户彻底禁用宏功能。

转自 https://www.cnbeta.com/articles/tech/1123791.htm

Linuxeden开源社区

Linuxeden开源社区