Canonical 今天为其 Ubuntu 22.04 LTS (Jammy Jellyfish) 和 Ubuntu 20.04 LTS (Focal Fossa) 长期支持的操作系统系列发布了新的 Linux 内核安全更新,以解决在 Linux 5.15 LTS 内核中发现的多个安全漏洞。

这是 Canonical 为 Ubuntu 22.04 LTS 和 20.04 LTS 系统发布的第二个 Linux 内核安全更新,因为该公司将来自 Jammy Jellyfish 系列的 Linux 5.15 LTS 内核推送给运行 HWE(硬件启用)内核的 Focal Fossa 用户。

新内核版本 ( linux-image 5.15.0.46.46) 现在可供 Ubuntu 22.04 LTS 和 Ubuntu 20.04 LTS 用户使用,修复了CVE-2022-2585,这是在 Linux 内核的 POSIX 计时器实现中发现的一个缺陷,CVE-2022-2586,一个释放后使用漏洞在 netfilter 子系统中发现,CVE-2022-2588是林振鹏在网络数据包调度程序实现中发现的安全问题。所有这些缺陷都可能允许本地攻击者导致拒绝服务(系统崩溃)或执行任意代码。

此外,新的内核安全更新还修复了CVE-2022-29900和CVE-2022-29901,这是 Johannes Wikner 和 Kaveh Razavi 在部分 AMD 64 位 (x86_64) 和 Intel 64 位 (x86_64) 中发现的两个重要安全问题可能允许本地攻击者暴露敏感信息的处理器。

新的内核更新还适用于亚马逊网络服务 (AWS) 系统、谷歌云平台 (GCP) 系统、谷歌容器引擎 (GKE) 系统、IBM 云系统、甲骨文云系统、微软 Azure 云系统、云环境和 Raspberry Pi 系统。

这些内核版本包括上述安全修复,以及另外三个安全问题的修复,包括CVE-2022-28893,这是 Felix Fu 在 Linux 内核的 Sun RPC 实现中发现的一个释放后使用漏洞,它可能允许远程攻击者导致拒绝服务(系统崩溃)或执行任意代码。

CVE-2022-34918 也是如此,这是 Arthur Mongodin 在 netfilter 子系统中发现的一个漏洞,可能允许本地攻击者在某些情况下提升权限,以及CVE-2022-1679,一个发现后使用的漏洞在 Atheros ath9k 无线设备驱动程序中,可能允许本地攻击者导致拒绝服务(系统崩溃)或可能执行任意代码。

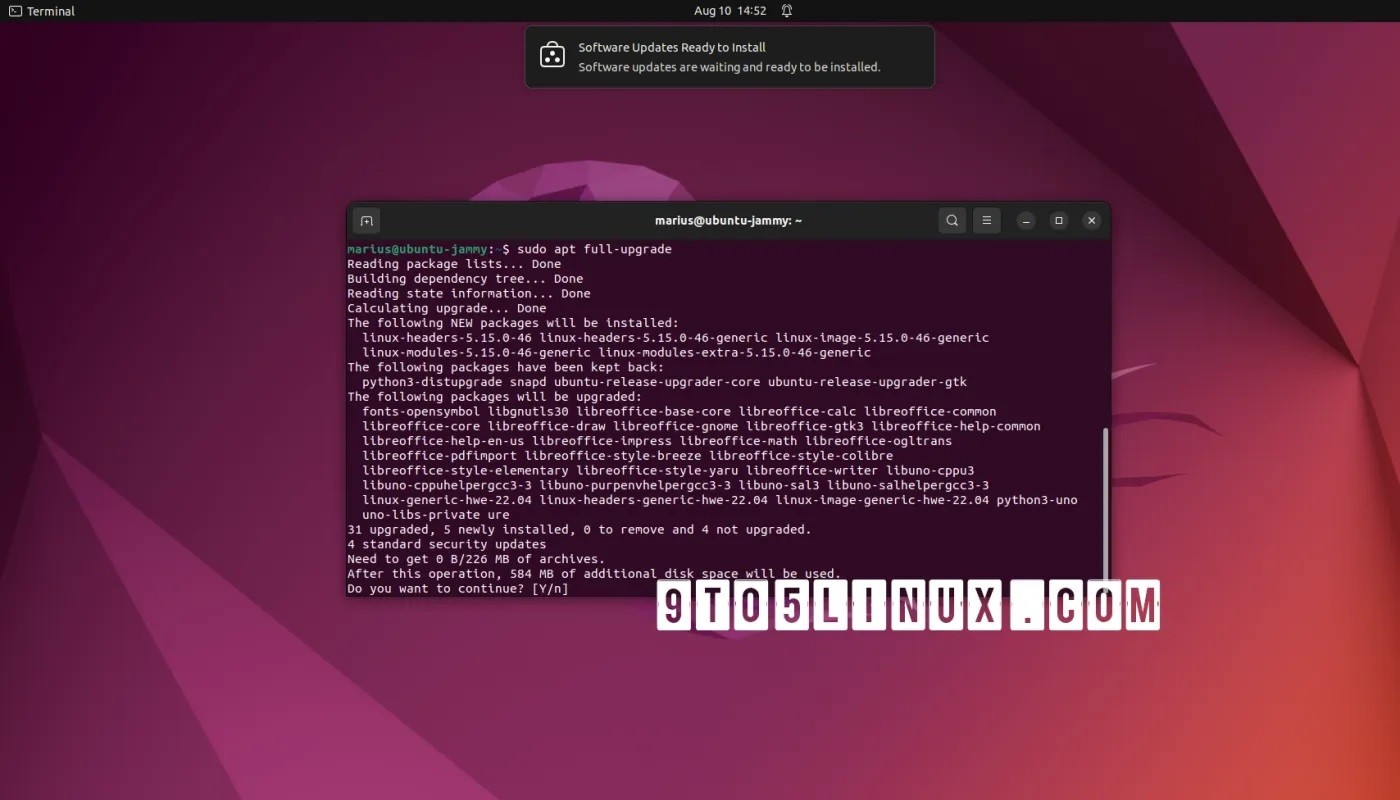

Canonical 敦促所有用户将运行 Linux 内核 5.15 LTS 的 Ubuntu 22.04 LTS (Jammy Jellyfish) 和 Ubuntu 20.04 LTS (Focal Fossa) 系统中的内核包更新到主档案中可用的新版本。要更新您的 Ubuntu 安装,请sudo apt update && sudo apt full-upgrade在终端应用程序中运行命令或使用软件更新程序图形实用程序。

转自 https://9to5linux.com/ubuntu-22-04-and-20-04-lts-users-receive-new-kernel-updates-8-security-issues-fixed

Linuxeden开源社区

Linuxeden开源社区