作者 译者

本文要点

- 本次研究的重点是云数据审计的加密算法,以及这些算法面对的完整性和保密性问题。

- 在云审计中使用MAC并不难,但这么用会导致严重的问题。

- 同态认证常常用于云审计,它不需要你共享安全密钥。

- Boneh-Lynn-Shacham使用双线性配对进行验证,具有一个超过MAC和同态方法的优势,因为它们支持公共审计和数据动力学。

- 假设云供应商在多个地理位置保存你的数据,你应该清楚你的供应商支持怎样的审计和验证。

这篇文章首次发表于IEEE Software杂志。IEEE Software对当前战略性技术问题提供可靠的、业内同行的评述信息。为了应对可靠、灵活地运行企业的挑战,IT管理者和技术领导者需要依靠IT专家来获得最先进的解决方案信息。

这篇文章首次发表于IEEE Software杂志。IEEE Software对当前战略性技术问题提供可靠的、业内同行的评述信息。为了应对可靠、灵活地运行企业的挑战,IT管理者和技术领导者需要依靠IT专家来获得最先进的解决方案信息。

本文是对云数据审计技术当前水平和研究的分析,重点是整体性和保密性挑战、现行解决方案和未来的研究方向。

人们在采用云服务提供商(CSP)保存大量数据时越来越关注数据安全了。数据被云管理员、恶意软件、不诚实的云供应商或其他可能扭曲数据的恶意用户移动物理位置时,会造成数据完整性和保密性的丢失。于是,必须对保存的数据修正定时进行验证。

如今,在密码学的帮助下,远程(云)数据的验证由第三方审计(TPA)来执行。TPA还适用于公共审计,相比普通用户,它所提供的服务具有更强的计算能力和通信能力。在公共审计中,TPA旨在不从CSP接收整个数据集的情况下检查云数据的正确性。然而,大多数审计模式不保护来自于TPA的用户数据;因此,用户数据的完整性和保密性就会被丢失。我们的研究重点是针对云数据审计的密码学算法,以及这些算法所面对的完整性和保密性问题。在文献中已经提出了保持完整性和安全性的许多方法,它们通常是按照数据的各种状态进行分类的:静态、动态、多拥有者、多用户等等。

我们为当前关于综合方法论的文献提供系统的指导。我们不仅识别和区分实现云数据完整性和保密性的方法,还比较了他们的优缺点。例如,我们的研究列举早期所开展云审计工作的优势和弱点,为研究人员设计新的方法打下基础。尽管为云提供安全之类的主题超出了本文的范畴,但是云数据审计需要极度关注,详见下文。

背景和概述

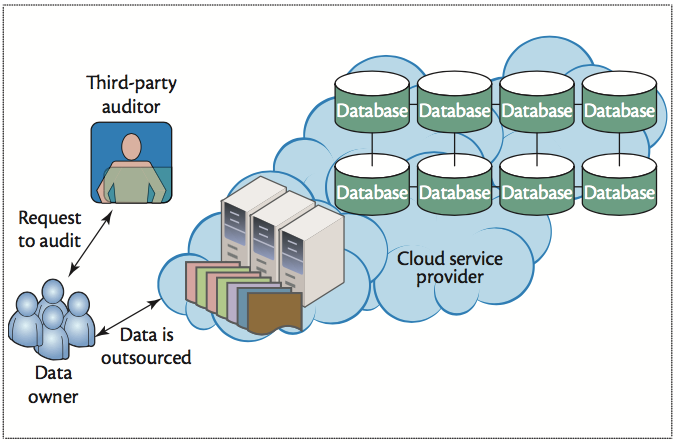

图1 描述了一个云数据审计的过程,采用一个TPA来实现数据完整性和保密性。

最初,数据所有者向审计器表示他们要知道数据的状态。然后该查询被转至云服务器,通信期间,审计器和CSP交换密钥,数据得以审计。如图1所示,该TPA被认为是一个集中控制的审计方案,尽管这样会消耗内存和通信渠道等关键资源。此外,该TPA可以通过执行用于验证目的的挑战算法访问外部数据。【1-3】

符号和预备知识

密码学方法是以信息认证、同态线性认证和基于Boneh–Lynn–Shacham(BLS)的同态方法为基础的。密码系统使用这些算法建立密码组和建造基于安全的基元。这些密码基元专用于审计,包括密钥生成器、标签生成器、挑战生成器和凭证验证,并被称之为“密码运维”。这些互相关联的算法是审计过程的构建模块。然而,在审计过程期间,TPA会把这些数据置于危险之地。TPA、云用户和CSP只采用了这些算法以保持完整性和保密性,但是,该方法会随着提供到用于审计的云上的服务类型的变化而变化。基本上,像密钥、标签或签名生成器是在客户端执行的,而去验证(挑战)的文件和LE的凭证生成器是在云服务和auditor端执行的,分别带着各自的安全参数和加密的公开密钥。

在密码学中,安全参数n是一个经常使用的参数,它定义了公共和私有密钥的长度。这个安全参数应该是可计算的,密码系统的执行应该为多项式时间。如果我们增加密钥的大小,那么加密和解密的时间也将增加,攻击者在多项式时间内(通常表示为1n)破解它们的难度也要大得多。为生成密钥和执行审计云存储服务可靠性的其他密码操作,为一个安全参数来表示问题的输入规模,通常为80、128或160 bits。File f为外包数据,表示为一系列内存块,例如m1、m2、m3……mn。这些数据块不应该大于安全参数,因为私有数据拥有者需要用相应的密钥去加密这些数据。【8】

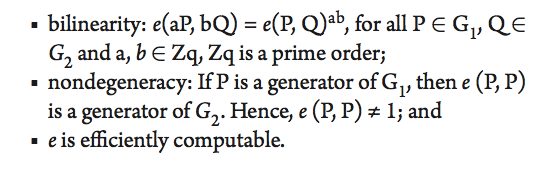

使用双线性工具是一种密码学方法。例如,让G1和G2成为具有同一素数阶的两个群组,在此G1是一个加法群,而G2是一个乘法群。双线性映射可做如下表示: e: G1 × G2 → GT,其中:

消息认证代码

消息认证代码(MAC)保持消息的完整性,验证发起者的身份,提供起源的不可抵赖性。MAC代码是由哈希函数生成的,它包括哈希值和要认证的消息。接收者使用一个安全密钥(接收者和传递者均知)生成该消息。尽管MAC通常保护了消息的完整性,但却丧失了数据的保密性。还有报道称,入侵者可以篡改消息或泄露给其他的人,那么数据的完整性也就暴露在风险之中了。

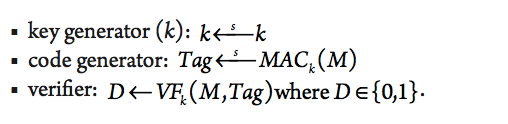

在云审计中使用MAC非常简单:云用户上传具有MAC的数据块,把相应的安全密钥发送给服务器(即审计器)就行了。然而,这种方式需要发布数据块到TPA。为阻止TPA执行验证,会允许最终用户验证该数据。这与公共审计过程是相反的。在云审计中可使用以下算法:

然而,密钥生成算法是无状态和确定性的,通过使用MAC,我们不需要明确的标签验证算法,因为接收者使用MACk(M)计算标签,此外,接收者是未经认证的。另一方面,为了审计目的使用基于MAC的解决方案扫描会导致严重的问题,包括以下三项:

如果云数据更新了,那么密钥就必须重新生成并发送给审计的实体。

它只支持静态云数据。

TPA必须维持MAC密钥,因为云数据可以被分布在做生意地点的客户端更新。

同态化认证

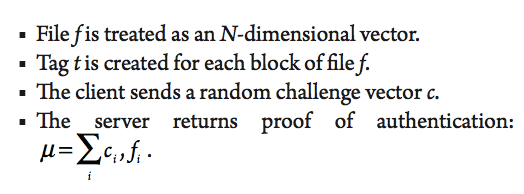

这两种HA都是可行的:部分同态加密和完全同态加密。部分同态加密要么是乘法同态要么是加法同态,但不能同时是两者。完全同态加密则可以同时是两者。同态线型认证是由Giuseppe Ateniese和他的同事首次提出的,他们提出了一个可以让客户端验证远程已存文件的框架。提供存储证明的步骤总结如下:

同态可验证标签已经用于了云审计过程。它们具有延展性和无块验证的性质。无块验证让服务器验证数据完整性,而不必针对块处理数据和元数据。对于每个数据块或文件,其相应的标签特殊编码生成的,以全局计数的方式保存。然后,服务器会生成一个凭证,让客户端只需简单增加一个标签值的线性组合即可进行验证。

HA采用四个算法:Gen, Encode, Prove, 和 Vrfy。【7】

该Gen(生成)算法由客户端执行,为存储的凭证设置最初的令牌。这个算法将安全参数作为输入,输出公共密钥 k和私有密钥sk:

Encode将两个参数作为输入(例如,安全密钥和文件f),输出编码后的文件f和状态信息st:

Prove将挑战c随着公共密钥和编码后的文件f一起发送,输出为凭证:

该Vrfy(验证)算法通过产生1或0验证该算法。

使用这些算法,我们就可以在验证阶段无需密钥完成推导了。此外,数据块的线性组合为TPA揭露充分的信息去检索整个文件。【3,13】

编码产生的状态信息只是个安全参数,它属于{0, 1}K。Ateniese和他的同事认为文件f成为n维的向量。每个向量都附有标记,有助于识别在编码期生成的状态信息。

HA模式可以扩展为基于环的签名和随机掩码技术,它们特别针对公共可审计性做了调整。HA基于环的签名被用于多用户间共享的云数据,目的是提供无块验证和保密性。随机掩码使在审计期的审计过程中保持云数据的保密性成为了可能。

Boneh–Lynn–Shacham

BLS系统针对验证使用双线性对,签名被分组为椭圆曲线。它是不可抵赖的签名模式,能帮用户验证签名者是可信的。此外,它还能用于Gap Di e–Hellman (GDH) 群G中的任何模式。这种组合需要一个从G的消息空间导出的哈希函数。

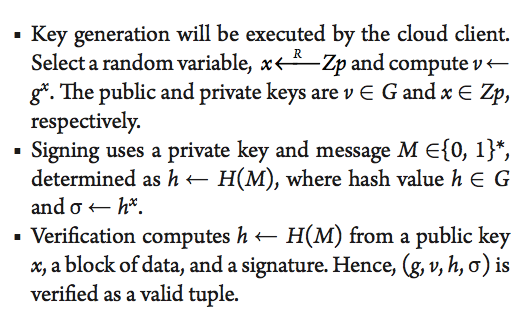

这种模式也可以在云审计技术中派上用场。让G等于素数阶的GDH群的<g>,它具有函数H: {0, 1}*?G,作为随机预言机。任何数据块都可以用以下算法加密:【14】

这些模式不但是公共可审核的,还可以进一步扩展以支持动态数据。Merkle哈希树是实现这些目标的其中一种模式。基于二叉树的概念,它的叶子是已审计数据值的哈希,正如 Qian Wang 和他的同事讨论的那样。【15】 就审计动态数据而言,它扩展了Ateniese和他的同事和Ari Juels 和 Burton Kaliski的工作范围,他们之前所考虑的是具有各自文件索引的签名。因此,一旦文件更新了,之前的文件索引就应该重新计算。为降低保持文件索引的开销, Qian Wang 和他的同事放弃了为文件建立索引信息的思路,而是为每个数据块创建标签以支持动态数据。

当前云数据存储框架

云计算的惊人成长自然而然地产生了巨大的用户数据。在一个位置保存所有用户数据会使数据更加危险。因此,大多数CSP现在会出于两个主要原因把数据保存在多个位置。第一,CSP近期在用户数据的保密性和完整性方面的名声不太好。第二,出于技术原因选择多个地理分布式存储模式。【9】当数据被假设为永久有效时,通常的做法是分布数据控制和保存到许多由多个用户共享的地理位置。多基础设施的云存储有以下主要收益:

- 组织具有多个地理区域

- 位置敏感的数据

- 数据局部性和功能性接近用户

于是,当审计算法被提出时,数据审计技术应该都包括这些基本特性。CSP的基础设施为按使用计费的用户提供可扩展的、安全的和可靠的环境。云存储服务用于与团队成员分享数据,因为在大多数CSP中,数据分享是最公共的特性,包括像Dropbox 和 Google Docs之类的专业数据中心。

现在,已经提出了许多的审计模式,包括基于MAC的【18】、同态的【19】和基于BLS的同态方法。【20】于是,云数据审计的许多研究都专注于使用加密技术保存数据的验证、保密性、保护和完整性。

审计过程分析

Ateniese 和他的同事和 Juels 和 Kaliski 都提出可回取凭证(POR)和数据持有性证明(PDP)审计模式。【10,16】这些模式使云存储系统不必从系统检索数据即可生成客户端数据的凭证。这些模型论证了客户端和服务器端之间最小的IO使用周期。然而,POR方法不适用于第三方审计模式,因为文件被分成了数据块,且每一块都是加密过的。【16】在审计期间,客户端或验证者应该明确提到用于验证的块的位置,这个技术只适用于静态云数据。

另一个方法包括存储数据隐私保护的公共审计,是由Cong Wang和他的同事提出的,他们还建议使用TPA高效同时地为多用户执行数据审计。【2】

保密即服务是由Kui Ren和他的同事提出的,他们曾提出保存和检索数据时为客户端提升安全保密反馈的一个安全协议。【21】数据保护即服务带来数据安全保密,并为处于潜在威胁中的数据拥有者处理保密凭证。

Chang Liu和他的同事正式研究和提出了一个模式,以支持授权的认证和细粒度的更新需求。【6】Kan Yang 和 Xiaohua Jia还讨论了一个第三方的保护数据隐私的存储审计服务;审计器揉合了密码学模块与双线性对的双线性属性。【22】Yang 和 Jia 为针对无任何第三方云审计的多个所有者和多个云的批量审计实现了一个随机预言机模型,从而扩展了他们的工作范围。【8】表1比较了最近流行的几个审计算法和服务,以及各种函数、技术和编程类库。

MAC、签名和标签是审计算法的基础。然而,他们也带来了存储开销。例如,基于MAC的解决方案必须为每个数据块保存MAC,但是同态线型认证的存储开销并不太大,因为多个信息的线性组合的标签可以同态统一为一个单独的标签。【1】

基于BLS的审计算法有着超过MAC和同态化方法的优势,因为他们有同态化线性认证者的帮助,公共审计和数据动力学的支持。【7】此外,BLS的标签大小比基于RSA的同态化算法要小很多。【15】POR和PDP方法也是以使用可验证的同态化线性认证器建立的BLS签名模式。然而,这些算法不能保持审计过程的保密性。【10,16】POR方法用于收集小型认证器值的凭证,于是,只能对静态数据实现公共的不可逆性。【20】Dan Boneh和他的同事建议动态将可证明的数据资产作为POR方法的扩展。【14】此外,Qian Wang和他的同事通过被提议的支持动态数据公开可审核性的验证协议,揭露了POR和PDR的安全性缺点。【15】

在HA模式中,除文件本身之外,客户端必须花额外的精力去保存数据块或文件标签。HA的另一个缺点生成的标签是唯一的,它们根本就不能重复。最终,这些随机值(标签索引值)会用光。而且,标签索引值与文件大小呈正比,因此,文件越大CPU处理就越慢(文件通常表示一组区)。【10】然而,可延性通常是不受欢迎的,因为它允许攻击者从密文生成密文,即解密明文。而近期已被证明,通过合并数据的线性块可使攻击者无法生成有效的签名,所以HA标签对达成非可延性很有帮助。

另一方面,通信成本除了与要传递的数据规模有关以外,还与审计过程中涉及的当事者的数量成正比。在大多数情况下,只涉及两个参与者,因此,签名标签的大小对通信成本至关重要。通信成本即含有基于BLS算法的文件,因为它们使用更小的签名标签。【7】

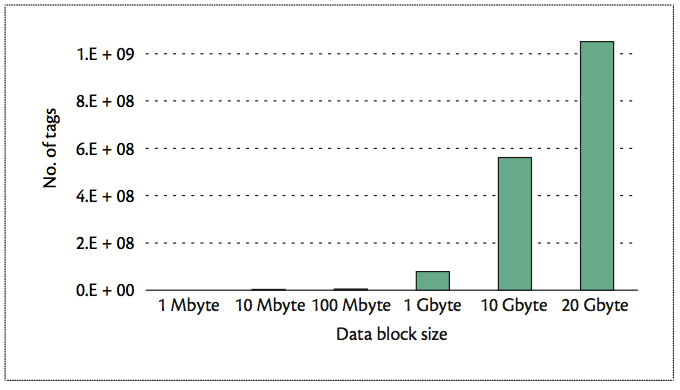

在基于TPA的审计期间,计算的复杂性取决于三个实体:审计器、服务端和拥有数据的客户端。为了使计算的复杂度和存储开销降到最低,算法应把要审计的文件分隔为块或区的组合。【7】然而,在云计算中,寻找一个设计能结合统一的分配方法和针对数据存储服务的审计模式是个很大的挑战。因此,该提议的模式不能提供数据保密性,因为TPA不检索使用了数据生成密钥算法的数据。这种关于MAC的审计系统的安全位只有180bit或20字节,1GB的数据块将有53,687,091个标签,以及客户端和服务端将有相同数量的网络传输。图3显示了不同数据规模的标签数量。

保密性和完整性

除用户自己之外,也将能让第三方来完成数据的远程验证(完整性)。【10,15,16】数据持有性证明使客户端机器可以不必下载就能验证远程数据。【10】它是在同态线性审计器的帮助下采用远程服务器随机数据集的概率性持有的技术。然而,为实现确定性的验证,客户端必须访问整个数据块。Qian Wang和他的同事进一步拓展了对数据动力学的存储凭证的研究,将树状数据类型用于块标签审计。【15】他们实现了对动态数据操作的公开审计和无块验证。之前的工作表明,如果服务器端有一个被损的文件,那么云审计算法的验证阶段会发现这种具有(O)1概率的不良情况。【10,15,16】

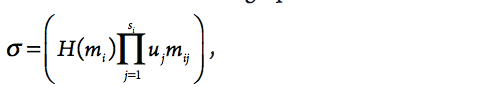

此外,当验证小规模数据升级时,这些完整性模式遇到了困难。用于数据完整性的最广为人知的技术就属Merkle哈希树了,它是对云审计模式的扩展,【7】是基于签名模式保持数据完整性并提供授权的审计的技术(它避免用户假扮为TPA的恶意行为)。这个模式与二叉树类似,每个节点N最多有两个子节点。每个节点表示为{H, rN},其中H是哈希值,rN是节点的等级。叶子节点LN包含信息或数据块mi,它的H值以H(mi), rLN来计算。这个标签生成模式s使用以下方程:

区的文件块s。段F被分成{mij},其中的i是块大小,j是块s的集合。

这个模式的一个重要特性是在挑战阶段期间,TPA应从用于审计的云客户端检索认证标签。对于不能在没有这个认证标签的前提下挑战TPA。此外,数据审计协议(特别是这些针对完整性的设计)无法针对TPA保持数据的隐密性。【3,10,15,16】已经有报道称,TPA可以通过恢复审计过程数据凭证阶段的数据块获取数据信息。【17】

所有这些被提议的协议都忽视了数据保密性的重要性。于是,用于保护数据完整性和保密性的隐私保持协议就很重要了。【3】例如,Cong Wang和他的同事已经使用了一个公共的基于密钥的同态线性认证。【2】它使TPA能够不必下载数据即可执行审计。因此,该算法与通常的审计技术相比降低了通信的开销。

此外,它还随机掩码审计过程以阻止TPA了解数据。然而,有些云服务特性已经成了云数据的问题所在,例如多租户技术,它意味着这个云平台(虚拟机的概念)是共享的,由分布在各处的用户来使用。所以,数据动态特性应配置上审计算法。

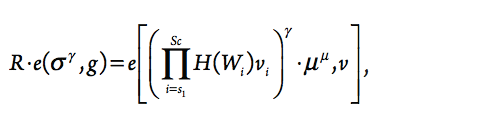

Cong Wang和他的同事还实现了一个针对每块数据的认证器,【3】在审计过程的配置期间,云用户应附上元数据。在响应中,服务器将在审计阶段封装这些相应的辅助认证信息,并按如下所示计算汇总的认证器s:

图3.云服务器与认证器之间的事务:审计期间生成TPA与云存储之间的安全标签

对于每个元素i ? I,TPA选择一个随机值vi。然后,它以{m,s, R}的方式传输正确性凭证到TPA,其中m是挑战阶段指定样本块的组合,R是乘法循环群中的随机元素。然后,TPA计算如下验证方程式:

其中H是一个安全图到点的哈希函数,Wi是le的名称,i{s1…sc}是挑战元素的集合。公共参数是{v,g,e(u,v)}。Boyang Wang 和他的同事提出了一个针对云环境中共享的数据的隐私保护协议。【24】他们利用基于环的签名去构造一个同态认证器。以同样的方式,TPA不能确定块的签名者。还可以在双线性映射的帮助下实现针对共享的数据的批量审计,为不同的用户审计共享的数据是分配给TPA的一个单独的审计任务。

基于环的签名对于所有d用户均分别包括公共密钥 (pk1…pkd) = (w1…wd),以及具有其标识符的数据块、m? Zp 和id。该块的环签名由以下方程式得出:

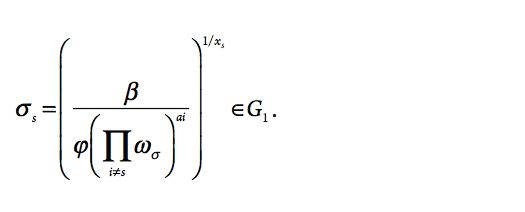

为给s用户生成环签名,针对标识符 i ? [1, d],我们需要有可计算的类质同像φ、ai和xi随机挑选的素数阶Zp,以及公共密钥ωi和私有密钥sk。验证者首先按如下计算挑战β:

其中H1 {0, 1}* ? G1 是一个公共图到点的哈希函数。G1是阶数g1的循环组。

Yang 和 Jia建议在凭证审计期间利用双线性对的双线性特性。然而,审计器仍可以在无需解密凭证的前提下检查凭证的正确性。此外,这是就多个云和多个拥有者以及数据动力学的批量审计的首个提议。在这种模式中,密钥生成算法是加密公共密钥 (skt–pkt) 和哈希加密密钥(skh,kl)的混合体?S,如此则每个服务器都有一个不同的哈希密钥。每个数据组件以Wkl表示,其中M是拥有者Ok所持有的数据组件,并由服务器Sl维护,而i是拥有者k和服务器l的数据块,i代表mi的数据块。j是区数,以j? [1,s]表示。针对每个区,按如下计算数据标签:

抄收挑战之后,为生成批量凭证,每个服务器(网站)生成如下标签凭证:

其中Q是数据块的挑战集合,k是用于服务器生成Ochal的数据块的拥有者。挑战阶段提供拥有者和云服务器之类的信息。这些信息用于生成随机数Vkl,每个选定的数据块标签为tkl,i。

经证实,密码学不适合作为云保密性的解决方案。【25】上述研究已经在数据动力学和批量审计方面完成了大量的工作,然而,保护数据隐私仍有许多的障碍。大多数已提出的审计技术都是基于这样的一个假设,那就是 TPA是可靠的,但这个无充分科学依据的假设可能会导致保密性问题。TPA在审计过程中的证明阶段将持有加密过或随机掩码过的数据。在这个审计的关键阶段,研究人员必须非常谨慎地利用加密系统去保护来自于TPA的数据。使用随机掩码的方式,TPA就不能使用线性方程检索数据。【3】因此,我们可以断定,数据块和标签的随机化是审计证明阶段最适合用于预防数据泄露的方案。

也可以在信息的其他层次实现数据保密性的保护:在传递它到云拥有者之前加密数据。审计过程由服务器端和TPA之间的加密密钥交换构成。通常,挑战发送到由数据块和存储在某些变量中的随机值构成的服务器端。Minqi Zhou和他的同事说,【5】这个变量可以被静态或私有化到客户端C1,然后保存在服务器端S1。因为多租户的技术,该私有区域被共享给S1的其他客户。攻击者可以利用多租户技术攻击已保存的数据。

云审计架构分析

迄今为止,我们尚未讨论过审计基础设施。云服务应用程序及设备服务的采用率在迅速增长,促使着服务提供商为满足动态需求而演进他们的技术。云计算在本质上是弹性的,通过为客户所选的服务提供合适的基础设施完全可以满足动态的需求。云架构不是巨型单体机,它可以包含多个模块,保存于云架构的不同机器上。这些机器,或者节点,都有专门的任务,有些是动态的,每次行动都按照需要提供。此外,大多数节点必须可程控以按照服务提供商的服务产品提供服务。云架构将随着所提供的服务而变。提供服务是云的主要贡献。

CSP通常为客户端提供动态资源分配,这样CSP所提供的资源就不会超出或不足了。市场上可选择的CSP有许多,所以,客户在选择CSP的服务之前(比如信息即服务、平台即服务或其他什么即服务),应询问的第一个问题是CSP是否提供弹性的服务,能否满足服务的约定水平,是否具备运行预期服务所需的基础设施。还应该提供用于审计的基础设施,其中为审计过程负责的所有模块都是程控的,且为它们在这个过程中的角色负责。云服务基础设施是云的支柱,它们是一组为达成特定任务共同协作的一组组件或模块。这组组件或模块是松耦合的,它们一起实现弹性,并随CSP的服务产品而变。为增加云用户的忠诚度,CSP必须具有弹性的服务。

未来的研究

在云计算这个特定的领域有许多研究方向。例如,按照用户的需求和预留设备统一分布数据空间,这能降低审计过程的成本和时间。Haar Wavelet矩阵运算只有加法,而且它自己的很多元素都是零。通过在发送给客户之前先行压缩数据,可以保持数据完整性并降低成本。此外,客户或最终用户可以基于数据的用途安排审计。如果最近使用的数据是为以后的使用安排的,那么它将成为管理这些数据的服务器的负担。这对具有多个拥有者的数据也有好处。

另一个可能的研究涉及负责保存客户文件元数据的供应商。客户元数据可以在块内替换,它由基于硬件的内存锁提供保护。于是,这个过程可以被用于数据动力学。此外,它可以降低通信成本以及TPA和服务器之间传递案例标签的估算。这个过程还有助于避免由TPA从标签检索数据,因为它只存于云中。

研究使用图形动力系统的基于交互的系统框架也很有益处。因为TPA和服务器之间的通信是不可被预测的,数据完整性和保密性依然安全。

从数据审计的视角来看,审计服务的技术挑战可以通过针对审计目标采用分离的基础设施来应对。云上存储的数据来自具有不同回传网络的设备,比如2G、3G、LTE和4G。这些基础设施有不同的网络传递系统,必须做到同步以提供无缝链接。除了这些差异之外,还存在异构数据。尽管这些数据只运行于IP网络,但它包含有不同的类型,比如音频、视频、图像或文本信息。因此,数据也有不同的供应需求,必须予以调整将理性认知提供给云端。

云架构的核心网络试图使用随机早期检测(RED)和加权的RED区分受害者和入侵者。因此,在规划审计时,这些路由器必须能够区分验证者和入侵者。因此,另一个潜在的研究领域是引入明确的拥堵通知,以便应用层服务质量可得到满足。用于服务层协议的大多数技术验证分析域网关的服务质量指标以发现反常的行为。SLA验证代理可用于识别具有拥堵通知回声的机器或最终用户。它可以针对包传输率进一步探测通信。RED总在监控网络边界路由器的平均队列大小,以避免阈值限制。

我们希望本分析能有助于研究社群开发出更安全的审计云数据的方法。

参考文献

- B. Wang, B. Li, and H. Li, “Oruta: Privacy-Preserving Public Auditing for Shared Data in the Cloud,”Proc. IEEE 5th Int’l Conf. Cloud Computing(CLOUD 12), vol. 2, no. 1, 2012, pp. 295–302.

- C. Wang et al., “Privacy-Preserving Public Auditing for Data Storage Security in Cloud Computing,”Proc. 29th Conf. Information Communications(INFOCOM 10), 2010, pp. 525–533.

- C. Wang et al., “Privacy-Preserving Public Auditing for Secure Cloud Storage,”IEEE Trans. Computers, vol. 62, no. 2, 2013, pp. 362–375.

- M. Bellare, R. Cane i, and H. Krawczyk, “Keying Hash Functions for Message Authentication,”Proc. 16th Ann. Int’l Cryptology Conf. Advances in Cryptology(CRYPTO 96), 1996, pp. 1–15.

- M. Zhou et al., “Security and Privacy in Cloud Computing: A Survey,”Proc. 6th Int’l Conf. Semantics Knowledge and Grid(SKG 10), 2010, pp. 105–112.

- C. Liu et al., “Authorized Public Auditing of Dynamic Big Data Storage on Cloud with Efficient Verifiable Fine-Grained Updates,”IEEE Trans. Parallel and Distributed Systems, 2014; doi:10.1109/TPDS.2013.191.

- G. Ateniese, S. Kamara, and J. Katz, “Proofs of Storage from Homomorphic Identification Protocols,”Proc. 15th Int’l Conf. eory and Application of Cryptology and Information Security: Advances in Cryptology(ASIACRYPT 09), 2009, pp. 319–333.

- K. Yang and X. Jia, “An Efficient and Secure Dynamic Auditing Protocol for Data Storage in Cloud Computing,”IEEE Trans. Parallel and Distributed Systems, vol. 24, no. 9, 2013, pp. 1717–1726.

- C. Gentry, “Fully Homomorphic Encryption Using Ideal La ices,”Proc. 41st Ann. ACM Symp. Theory of Computing(STOC 09), 2009, pp. 169–178.

- G. Ateniese et al., “Provable Data Possession at Untrusted Stores,”Proc. 14th ACM Conf. Computer and Communications Security(CCS 07), 2007, pp. 598–609.

- L.A. Basti?o Silva, C. Costa, and J.L. Oliveira, “A Common API for Delivering Services over Multi-vendor Cloud Resources,”J. Systems and So ware, vol. 86, no. 9, 2013, pp. 2309–2317.

- D. Boneh and D.M. Freeman, “Homomorphic Signatures for Polynomial Functions,”Proc. 30th Ann. Int’l Conf. Theory and Applications of Cryptographic Techniques: Advances in Cryptology(EUROCRYPT 11), 2011, pp. 149–168.

- A.L. Ferrara et al., “Practical Short Signature Batch Verification,”Proc. Cryptographers’ Track at the RSA Conf. 2009 Topics in Cryptology(CT-RSA 09), 2009, pp. 309–324.

- D. Boneh et al., “A Survey of Two Signature Aggregation Techniques,”RSA CryptoBytes, vol. 6, no. 2, 2003, pp. 1–10.

- Q. Wang et al., “Enabling Public Auditability and Data Dynamics for Storage Security in Cloud Computing,”IEEE Trans. Parallel and Distributed Systems, vol. 22, no. 5, 2011, pp. 847–859.

- A. Juels and B.S. Kaliski Jr., “PORs: Proofs of Retrievability for Large Files,”Proc. 14th ACM Conf. Computer and Communications Security, 2007, pp. 584–597.

- D. Zissis and D. Lekkas, “Addressing Cloud Computing Security Issues,”J. Future Generation Computer Systems, vol. 28, no. 3, 2012, pp. 583–592.

- B. Kaliski and M. Robshaw, “Message Authentication with MD5,”RSA CryptoBytes, vol. 1, no. 1, 1995.

- D. Boneh and D.M. Freeman, “Linearly Homomorphic Signatures over Binary Fields and New Tools for La ice-Based Signatures,”Proc. 14th Int’l Conf. Practice and eory in Public Key Cryptography(PKC 11), 2011, pp. 1–16.

- D. Boneh, B. Lynn, and H. Shacham, “Short Signatures from the Weil Pairing,”Proc. 7th Int’l Conf. Theory and Application of Cryptology and Information Security: Advances in Cryptology(ASIACRYPT 01), 2001, pp. 514–532.

- R. Kui, C. Wang, and Q. Wang, “Security Challenges for the Public Cloud,”IEEE Internet Computing, vol. 16, no. 1, 2012, pp. 69–73.

- K. Yang and X. Jia,Security for Cloud Storage Systems, Springer, 2014.

- R.C. Merkle, “A Certified Digital Signature,”Proc. Advances in Cryptology(CRYPTO 89), 1989, pp. 218–238.

- B. Wang, B. Li, and H. Li, “Knox: Privacy-Preserving Auditing for Shared Data with Large Groups in the Cloud,”Proc. 10th Int’l Conf. Applied Cryptography and Network Security(ACNS 12), 2012, pp. 507–525.

- M. Van Dijk and A. Juels, “On the Impossibility of Cryptography Alone for Privacy-Preserving Cloud Computing,”Proc. 5th USENIX Conf. Hot Topics in Security(HotSec 10), 2010, pp. 1–8.

- L. Chen et al., “An Efficient and Privacy-Preserving Semantic Multi-keyword Ranked Search over Encrypted Cloud Data,”Int’l J. Security and Its Applications, vol. 8, no. 2, 2014, pp. 323–332.

- C. Wang et al., “Toward Secure and Dependable Storage Services in Cloud Computing,”IEEE Trans. Services Computing, vol. 5, no. 2, 2012, pp. 220–232.

- B. Wang, B. Li, and H. Li, “Panda: Public Auditing for Shared Data with Efficient User Revocation in the Cloud,”IEEE Trans. Services Computing, vol. 8, no. 1, 2015, pp. 92–106.

- W. Itani, A. Kayssi, and A. Chehab, “Privacy as a Service: Privacy-Aware Data Storage and Processing in Cloud Computing Architectures,”Proc. 8th IEEE Int’l Conf. Dependable, Autonomic and Secure Computing(DASC 09), 2009; doi:10.1109/DASC.2009.139.

这篇文章首次发表于IEEE Software杂志。IEEE Software对当前战略性技术问题提供可靠的、业内同行的评述信息。为了应对可靠、灵活地运行企业的挑战,IT管理者和技术领导者需要依靠IT专家来获得最先进的解决方案信息。

这篇文章首次发表于IEEE Software杂志。IEEE Software对当前战略性技术问题提供可靠的、业内同行的评述信息。为了应对可靠、灵活地运行企业的挑战,IT管理者和技术领导者需要依靠IT专家来获得最先进的解决方案信息。

查看英文原文:Cloud Data Auditing Techniques with a Focus on Privacy and Security

转自 http://www.infoq.com/cn/articles/cloud-data-auditing

Linuxeden开源社区

Linuxeden开源社区