Canonical 今天发布了一个新的安全公告,通知 Ubuntu Linux 操作系统的用户有关影响所有受支持版本和内核风格的内核漏洞。

由 William Liu 和 Jamie Hill-Daniel 发现,新的安全漏洞 ( CVE-2022-0185 ) 是在 Linux 内核的文件系统上下文功能中发现的整数下溢漏洞,它可能允许攻击者崩溃系统或以管理员身份运行程序.

该安全漏洞影响所有受支持的 Ubuntu 版本,包括运行 Linux 内核 5.13 的Ubuntu 21.10 (Impish Indri)系统、运行 Linux 内核 5.11 的Ubuntu 21.04 (Hirsute Hippo)系统,以及 Ubuntu 20.04 LTS (Focal Fossa) 和 Ubuntu 18.04 LTS (Bionic Beaver) 系统运行 Linux 内核 5.4 LTS。

Canonical 敦促所有 Ubuntu 用户尽快将他们的安装更新到稳定存储库中可用的新内核版本。对于 64 位通用系统,这些是Ubuntu 21.10 的linux -image 5.13.0.27.37、Ubuntu 21.04 的linux-image 5.11.0.49.48、Ubuntu 20.04 LTS 的 linux-image 5.4.0.96.100 和linux-image -hwe-18.04 5.4.0.96.109~18.04.84用于 Ubuntu 18.04 LTS。

如果您使用不同的风格或内核,请检查存储库以获得更新版本,因为此安全补丁涵盖所有受支持的 Ubuntu 内核风格,包括适用于 Ubuntu 20.04 LTS 的 Linux 5.14、5.13 和 5.10 OEM 内核,以及 Linux适用于 Raspberry Pi、AWS、NVIDIA BlueField、GCP、GKE、Azure、IBM Cloud、Oracle Cloud 和 KVM 系统的内核。

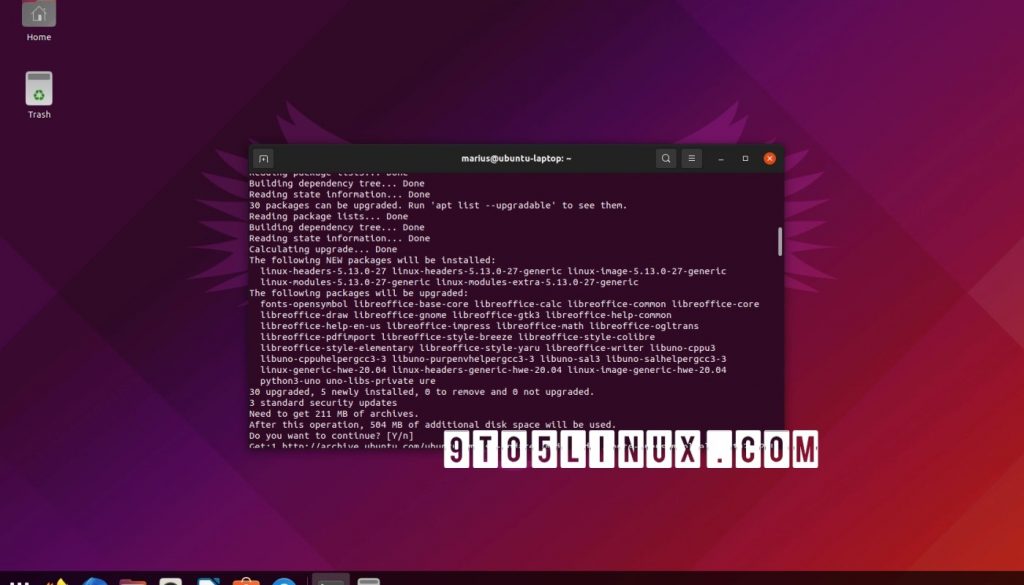

要更新您的安装,如果您运行的是 Ubuntu 桌面版,请使用 Software Updater 图形实用程序,或者如果您使用的是不同的 Ubuntu 风格,例如 Ubuntu Server、Kubuntu、Lubuntu,则只需在终端模拟器中运行以下命令、Xubuntu、Ubuntu Budgie、Ubuntu MATE、Ubuntu Studio 或 Ubuntu Kylin。

sudo apt update && sudo apt full-upgrade安装新内核版本后,请确保重新启动系统。此外,请记住重建和重新安装您可能已在 Ubuntu 系统上安装的任何第三方内核模块,这样您就不会丢失任何基本功能(例如网络、音频等)。

根据 Canonical 的说法,如果您禁用非特权用户命名空间,也可以缓解此安全漏洞。为此,您必须在终端模拟器中运行以下命令,然后重新启动系统。

sysctl -w kernel.unprivileged_userns_clone=0

转自 https://9to5linux.com/new-linux-kernel-vulnerability-patched-in-all-supported-ubuntu-systems-update-now

Linuxeden开源社区

Linuxeden开源社区